امنیت در میکروتیک – ۱ : چطور میکروتیک رو امن کنیم ؟

در این آموزش یاد میگیریم چطور روتر و رادیو میکروتیک رو امن کنیم .

سلام .

در این پست قصد دارم توضیح بدم چطور میتونید خود روتر میکروتیک رو امن تر کنید . یکی از نکاتی که قبل از خوندن این مقاله باید بهش توجه کنید دسترسی به میکروتیک از جاهای مختلف هست . دسترسی اول در شبکه داخلی هست این دسترسی مربوط به زمانی هست که شما به صورت مستقیم در حال استفاده از میکروتیک در شبکه LAN یا WIFI هستید . حالت دوم برای امنیت خود روتر برای دسترسی از اینترنت هست که در پست مفصلی در مورد فایروال میکروتیک توضیح میدم . خوب بریم سراغ آموزش

به نظر من ده موردی که در پایین نوشتم روتر و یا دستگاه میکروتیک شما رو تا حد قابل قبولی امن میکنه .

افزایش امنیت میکروتیک

۱ – به روز رسانی روتر و کرنل

یکی از مهمترین نکات در امنیت به روز بودن سیستم عامل و نرم افزار ها هست. همیشه دقت داشته باشید حفره های امنیتی و نرم افزار های مخرب از قدیمی بودن تجهزات شما استفاده میکنن و با استفاده از مشکلات امنیتی موجود به شما حمله میکنن و برای افزایش امنیت میکروتیک باید همیشه از سیستم عامل به روز استفاده کنید . برای به روز رسانی میکروتیک از ۳ روش میتونید استفاده کنید که هر ۳ روش رو به صورت خلاصه توضیح میدم .

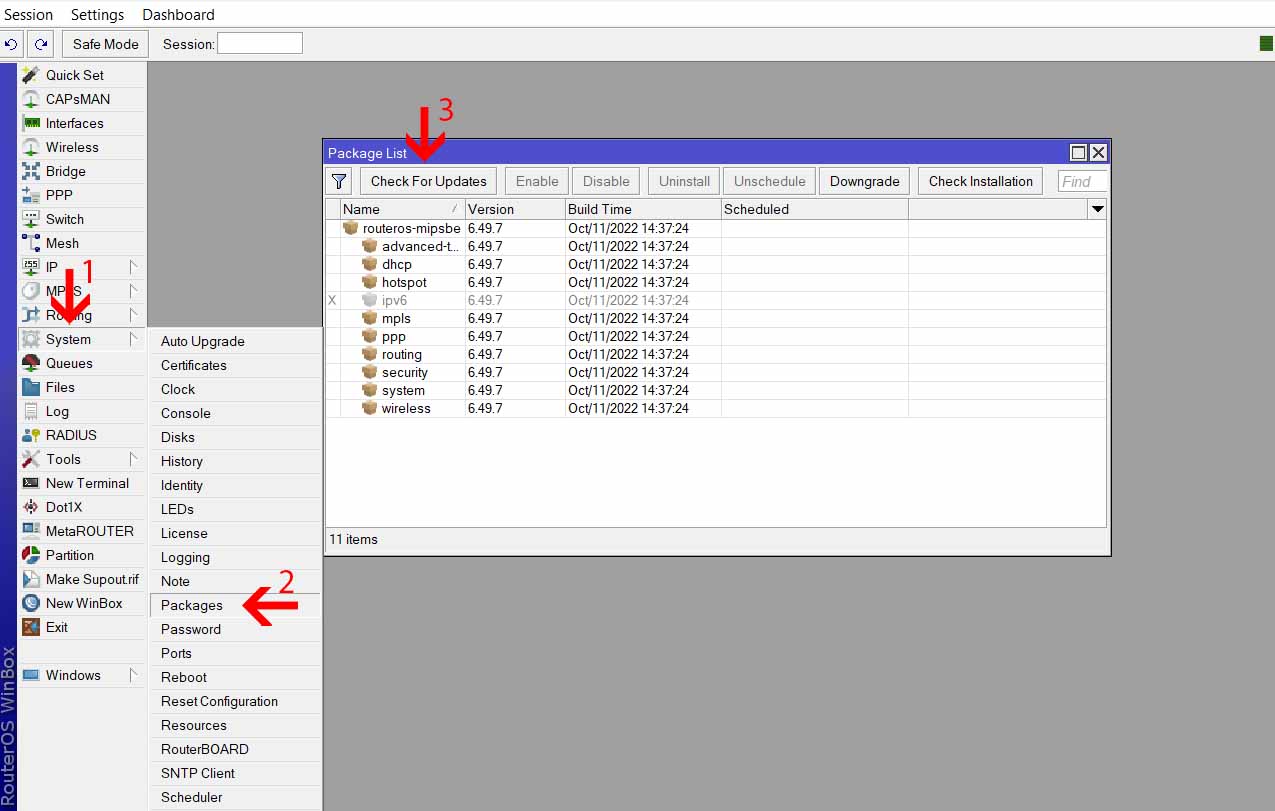

۱-۱ : به روز رسانی میکروتیک از طریق Winbox :

برای به روز رسانی میکروتیک پس از ورود به روتر خودتون از منوی System روی Packages کلیک میکنیم و در پنجره ظاهر شده میتونید نسخه فعلی سیستم عامل به همراه سرویس های نصب شده روی روتر خوتون رو ببینید .

حالا با کلیک روی گزینه Check fir update پنجره جدیدی باز شده که اگر نسخه جدیدی از سیستم عامل فعلی شما در دسترس باشد آن را یا دکمه Download فقط دانلود کنید که در زمان مورد نظر بعد از ریبوت روتر ، روتر به روز رسانی شود . یا با استفاده از دکمه Download&install نسخه جدید رو دریافت کرده و بعد از دانلود روتر به صورت خودکار ریبوت شده و فرآیند به روز رسانی شروع شود .

۱-۲ : به روز رسانی میکروتیک از طریق Command Line :

برای به روز رسانی از طریق کامند لاین دستورات زیر رو به صورت خط به خط اجرا کنید

|

۱ ۲ ۳ |

system package update check-for-updates system package update download system reboot y |

۱-۳ : به روز رسانی میکروتیک از طریق Web :

مراحل به روز رسانی دقیقا با Winbox یکسان هست .

۲ – غیر فعال سازی سرویس های غیر ضروری در میکروتیک :

سرویس proxy :

یه صورت پیش فرض در میکروتیک فعال هست . با دستور زیر اون رو غیرفعال کنید .

|

۱ |

/ip proxy set enabled=no |

سرویس Socks Proxy :

یک قابلیت مهم است که به شما امکان میدهد ترافیک شبکه کلاینت های خود را از طریق یک پروکسی Socks (Socks Proxy) ارسال و مسیر دهی کنید. Socks Proxy یک پروتکل مستقل از برنامه است که به کاربران اجازه میدهد از طریق یک سرور پروکسی به اینترنت متصل شوند و ترافیک خود را از طریق این سرور انتقال دهند. اگر از این سرویس استفاده نمیکنید اون رو با دستور زیر غیر فعال کنید .

|

۱ |

/ip socks set enabled=no |

سرویس UPnP

|

۱ |

/ip upnp set enabled=no |

سرویس پهنای باند

سرویس پهنای باند به شما این امکان را میدهد که قابلیتهای نظارتی و کنترل بر روی استفاده از پهنای باند شبکه را پیادهسازی کنید. این سرویس معمولاً در شبکههای بزرگ و پیچیده برای مدیریت ترافیک و بهینهسازی منابع شبکه استفاده میشود.

پیکربندی این سرویس مهم هست و اگر ازش استفاده نمیکنید اون رو غیر فعال کنید .

|

۱ |

/tool bandwidth-server set enabled=no |

۳ – مدیریت پورت های پیش فرض دسترسی به میکروتیک :

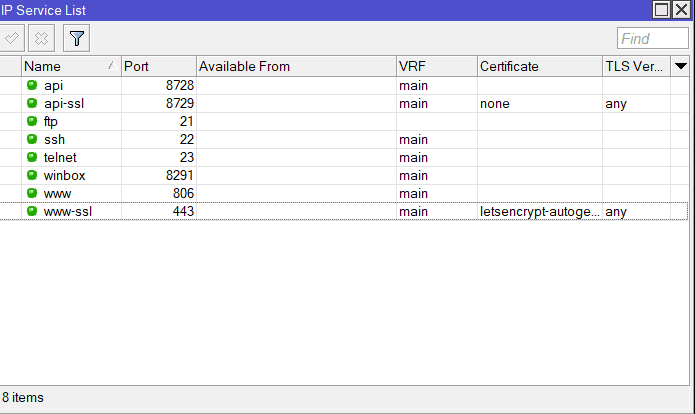

غیر فعال سازی دسترسی ها بدون استفاده : به صورت پیش فرض میکروتیک دسترسی به خودش رو از طریق سرویس های api , api-ssl , ftp , ssh , telnet , Winbox , http , https فراهم میکنه که یک سری از این سرویس ها چون از نظر امنیتی مشکل دارن و یا میشه روی اونها حملات Brute-force attack انجام داد باید سرویس هایی رو که استفاده نمیکنید رو غیر فعال کنید و سرویس های رو هم که استفاده میکنید شماره پورت اونها رو عوض کنید .

برای این کار از منوی IP روی گزینه Services کلیک کنید تا پنجره ای مثل پنجره زیر باز بشه

با کلیک کردن روی هر سرویس میتونید اون رو غیر فعال کنید یا پورت اون رو عوض کنید و یا دسترسی اون سرویس رو برای آدرس محدودی از شبکه باز کنید که برای انجام این کار در قسمت Available From آدرس مورد نظر برای دسترسی رو وارد کنید .

۴ – محدود سازی دسترسی به میکروتیک :

۱. استفاده از فایروال

میکروتیک دارای قابلیتهای فایروال قوی است که میتوانید از آن برای محدودسازی دسترسی استفاده کنید.

ایجاد قوانین فایروال:

-

- میتوانید قوانین برای مسدود کردن دسترسی به پورتهای خاص (مثل ۸۰، ۸۲۹۱ و ۲۲) از IPهای غیرمجاز ایجاد کنید.

- به عنوان مثال:

۱۲/ip firewall filter add chain=input protocol=tcp dst-port=۸۲۹۱ src-address-list=allowed_ips action=accept/ip firewall filter add chain=input protocol=tcp dst-port=۸۲۹۱ action=drop

- استفاده از لیستهای IP مجاز

تنظیم لیستهای IP مجاز برای دسترسی به میکروتیک میتواند به محدودسازی دسترسی و امنیت در میکروتیک کمک کند.

این آدرس لیست به صورتی هست که میتونید در اون یک سری آدرس ذخیره کنید و دسترسی گروهی آدرس ها رو مدیرین کنید که میتونید از طریق ip > firewall > address list این آدرس ها رو مدیریت کنید

ایجاد لیست IP مجاز:

-

- با استفاده از دستور زیر میتوانید IPهای مجاز را اضافه کنید:

۱/ip firewall address-list add list=allowed_ips address=۱۹۲.۱۶۸.۱.۱۰۰

- با استفاده از دستور زیر میتوانید IPهای مجاز را اضافه کنید:

- . غیرفعال کردن دسترسی از طریق اینترنت

اگر نیاز ندارید که به میکروتیک از طریق اینترنت دسترسی داشته باشید، میتوانید این دسترسی را غیرفعال کنید.

مسدود کردن دسترسی از WAN:

-

- با اضافه کردن قوانین برای مسدود کردن ترافیک ورودی از WAN:

۱/ip firewall filter add chain=input in-interface=WAN action=drop

- با اضافه کردن قوانین برای مسدود کردن ترافیک ورودی از WAN:

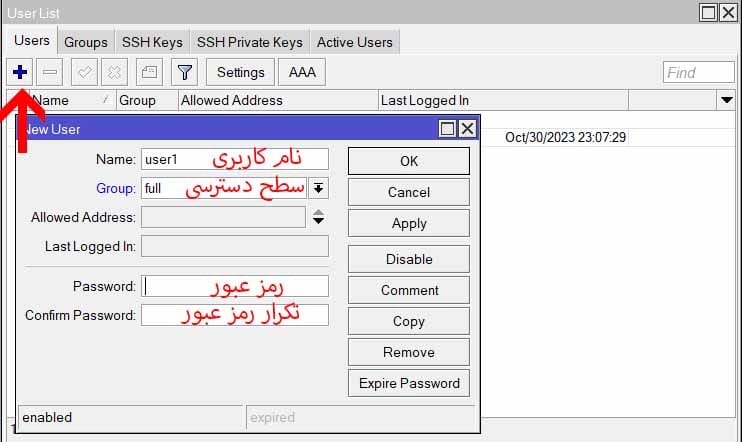

۵ – استفاده از نام کاربری متفاوت از admin :

یکی از نکات مهم برای بهبود امنیت استفاده از نام کاربری های غیر مرسوم هست . بیشترین نام های کاربری مانند : admin , root , support , administrator و غیر هست برای همین بهتره برای بهتر شدن امنیت نام کاربری جدیدی با سطح ادمین تعریف کنید و کاربر ادمین رو پاک کنید .

برای این کار از منوی System روی Users کلیک کنید .

۶ – بررسی رخدادها (log) های میکروتیک :

۷ – غیر فعال کردن قابلیت Neighbor Discovery در میکروتیک :

یکی از قسمت هایی که میتونه باعث کاهش امنیت دستگاه شما هست امکان Neighbor Discovery هست . این پروتکل باعث میشه بتونیم دستگاه های میکروتیک یا تجهیزات دیگه در شبکه رو ببینیم و اونها رو شناساسیی کنیم .

اطلاعات مهمی در این پروتوکل ارسال و دریافت میشه که میتونه باعث شناسایی یا حمله به دستگاه میکروتیک ما بشه برای همین توصیه میکنم اون رو غیر فعال کنید یا در حالت حرفه ای تر دسترسی اون رو در VLAN قرار بدید .

|

۱ |

/ip neighbor discovery-settings set discover-interface-list=none |

۸ – تغییر TTL :

همون طور که میدونید TTL یا همون Time To Live یکی از مکانیزم هایی هست که در شبکه و مسیر یاب ها استفاده میشه. به صورت کلی هر دستگاه از یک TTL خاص به خودش استفاده میکنه مثلا لینوکس TTL 64 هست یا ویندوز TTL 127 هست . شما میتونید TTL روتر خودتون رو عوض کنید تا روتر شما در TTL رفتاری مثل یک روتر سیسکو داشته باشه با TTL 255 . با ساختاری پایین میتونید TTL رو به هر عددی دوست دارید تغییر بدید

دقت داشته باشید تغییر TTL باید با دانش قبلی انجام بشه و میتونه سرویس های دیگه با تغییر غیر اصولی دچار مشکل بشن

|

۱ |

/ip firewall mangle add chain=postrouting action=change-ttl new-ttl=set:۲۵۵ passthrough=yes |

۹ – غیر فعال کردن MAC Access :

|

۱ ۲ ۳ |

/tool mac-server set allowed-interface-list=none /tool mac-server mac-winbox set allowed-interface-list=none /tool mac-server ping set enabled=no |

۱۰ : غیر فعال کردن LCD و interface های بدون استفاده

یکی از ویژگی های جذاب روتر های حرفه ای میکروتیک داشتن نمایشگر هست . درسته این قابلیت خیلی جدابی هست اما دقت داشته باشید میشه روتر رو از طریق LCD به تنظیمات کارخونه برگردوند . برای همین این قابلیت رو با دستور زیر غیر فعال کنید

|

۱ |

/lcd set enabled=no |

امیدوارم آموزش امنیت در میکروتیک به دردتون بخوره . اگر سوالی داشتید حتما بپرسید

موفق و سربلند باشید

مهدی اشراقی

منابع :

https://wiki.mikrotik.com/wiki/Manual:Securing_Your_Router